DoS и DDoS-атаки: в чем разница? Как защититься от них?

Вы когда-нибудь слышали слова "DoS" и "DDoS"? Их часто говорят, когда речь заходит про кибератаки. Звучат они похоже, но есть между ними и большая разница. По сути, именно от нее и зависит, приведет ли такая атака к небольшим помехам или масштабному нарушению работы.

В этой статье мы расскажем подробнее про разницу между DoS-атаками (denial-of-service, отказ в обслуживании) и DDoS-атаками (distributed denial-of-service, распределенный отказ в обслуживании). Мы покажем, как проводятся эти атаки, и поделимся советами о том, как защититься от них. При этом мы обойдемся без жаргона и уж тем более не будем нагнетать панику! Читайте дальше, чтобы найти понятные рекомендации о том, как защититься от подобных угроз.

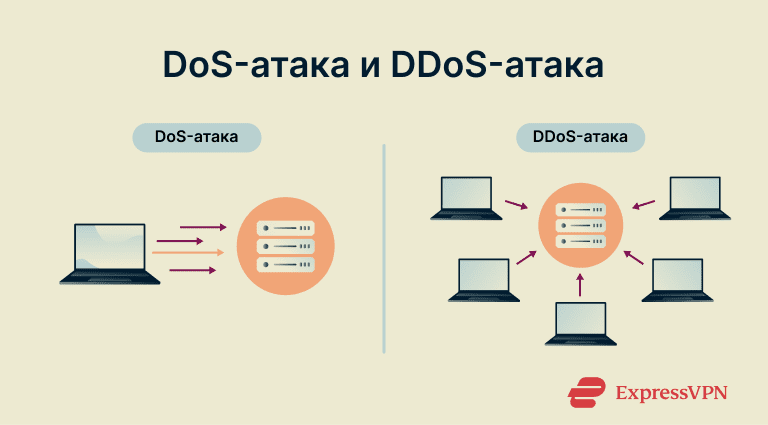

Что такое DoS-атака?

DoS-атака, она же отказ в обслуживании, нацелена на то, чтобы перегрузить систему, сервер или сеть, нарушив тем самым ее работу. Для этого злоумышленники направляют на свою цель больший объем трафика или запросов, чем та может обработать. В результате работа цели нарушается частично или полностью, что, конечно, причиняет конечным пользователям определенное неудобство.

Как правило, DoS-атаки совершаются с устройства, причем одного, подконтрольного злоумышленнику. Простые скрипты и инструменты помогают обрушить на цель повторяющиеся запросы. Но в данном случае для атаки задействовано всего одно устройство, а не крупная сеть, поэтому защититься от DoS-атак и заблокировать их в целом проще. Конечно, в случае систем с плохой защитой или ограниченной мощностью и они могут привести к серьезному нарушению работы.

Что такое DDoS-атака?

DDoS-атака, она же распределенный отказ в обслуживании, это улучшенный и более мощный формат DoS-атак. Вместо одно устройства она совершается сразу с нескольких, и все они стараются вывести из строя свою цель. Такие устройства, обычно зараженные вредоносным ПО, известны как «ботнет».

Во время DDoS-атак все эти устройства одновременно отправляют трафик, приводя к перегрузке цели сразу с нескольких направлений. Такую атаку заблокировать очень сложно, и она может привести к тому, что даже крупные сайты и сети выйдут из строя. Масштаб и уровень координации DDoS-атак делают их куда более разрушительными, чем обычные DoS-атаки.

DoS и DDoS: в чем разница?

Перепутать между собой DoS- и DDoS-атаки очень просто, тем более что все они служат для того, чтобы перегрузить цель трафиком и вывести ее из строя. Но между двумя этими типами атак есть существенные различия в способе проведения и потенциальной разрушительности.

Источник атаки

Основное различие заключается в том, откуда поступает трафик:

- При DoS-атаке весь трафик поступает с единственного устройства. Как правило, атакующие используют собственные устройства, чтобы вывести цель из строя.

- DDoS-атака проводится сразу с нескольких устройств. Как правило, они заражены вредоносным ПО и выступают как единая сеть (ботнет), а потому отправляют трафик цели сразу из нескольких локаций.

Масштаб и ущерб

DoS-атака ограничена мощностью устройства, с которого проводится. Она может быть заметной, может даже нарушить работу сайта или сервиса, однако в данном случае все равно есть определенный лимит в плане генерации трафика, который нельзя преодолеть чисто технически.

У DDoS-атак такого лимита нет. В их распоряжении могут быть сотни и тысячи устройств, что позволяет быстро нарушать работу даже крупных и хорошо защищенных сетей.

Выявление и сложность защиты

Так как DoS-атака направляется из одной локации, выявить ее и заблокировать обычно довольно просто: зачастую оказывается достаточно отфильтровать или заблокировать IP-адрес, откуда поступает проблемный трафик.

Защититься от DDoS-атаки заметно сложнее. Трафик поступает одновременно из множества источников, поэтому определить, какие запросы отправлены нормальными пользователями, а какие — злоумышленниками, становится трудно. В данном случае нельзя взять и заблокировать один IP-адрес, нет смысла даже блокировать сразу несколько IP — в этом случае вы можете отсечь и нормальных пользователей. Поэтому для защиты от такого типа атак используется продвинутая фильтрация трафика, ограничения частоты запросов и сканирование сетей на предмет активности ботов.

Цена и последствия

Запустить DoS-атаку относительно просто и недорого; достаточно всего одного устройства и подходящих инструментов. Вместе с тем такие атаки столь же просто сдержать.

DDoS-атаки куда сложнее и куда разрушительнее. Нередко они дольше длятся, требуют больше средств на устранение последствий, они могут привести к длительному простою целых систем, с чем будут связаны дополнительные финансовые и репутационные убытки. В ряде случаев злоумышленники прибегают к DDoS-атакам, чтобы шантажировать бизнес, угрожая тому длительным периодом простоя.

Отчет Radware приводит следующий цифры: ущерб от успешной DDoS-атаки на уровне приложения для бизнеса составляет свыше 500 000 рублей в минуту или буквально миллионы рублей в час.

Сравнение DoS- и DDoS-атак

| DoS-атака | DDoS-атака | |

| Источник | Одно устройство | Множество устройств (ботнет) |

| Происхождение трафика | Одна локация | Несколько локаций |

| Исполнение | Простые скрипты и программы на устройстве злоумышленника | Координированная атака сразу нескольких зараженных вредоносным ПО систем |

| Объем трафика | Небольшой, ограниченный возможностями устройства | Огромный, усиленный сразу множеством систем |

| Выявление | Выявить и отследить нетрудно | Множество источников усложняют отслеживание |

| Блокировка | Зачастую достаточно отфильтровать трафик по источнику | Требуется продвинутая фильтрация трафика, ограничение частоты запросов и выявление ботов |

| Сложность подготовки | Простая организация | Требуется более сложная инфраструктура с управляющими серверами |

| Влияние | Может привести к нарушению работы приложений и сервисов | Может привести к нарушению работы сетей и платформ |

| Стоимость запуска | Невысокая | Высокая, но ботнет-киты и другие аналогичные инструменты делают ее более доступной |

| Тяжесть последствий | Как правило, ограниченные и локальные последствия | Широкие последствия, которые сложно устранить |

Виды DoS- и DDoS-атак

Разделить DoS- и DDoS-атаки по четко определенным группам может показаться отличной идеей, но реальность гораздо сложнее. Многие атаки несут в себе самые разные признаки, и далеко не всегда удается однозначно их классифицировать.

Поэтому классифицировать их можно скорее по общим характеристикам: объему трафика, обработке подключений и задействованным приложениям.

Атаки с высоким объемом трафика (волюметрические)

Такие атаки призваны перезагрузить цель большими объемами трафика. В результате цель как бы «забивается» трафиком злоумышленников и уже не может обрабатывать трафик обычных пользователей.

- Атаки через протокол пользовательских датаграмм (User Datagram Protocol, UDP) обрушивают на серверы потоки запросов, за которыми может ничего не стоять. Обработка таких запросов расходует время и тратит ресурсы серверов.

- Пинг-атаки перегружают системы так называемыми эко-запросами («пингом») и продолжаются до тех пор, пока цель не начнет работать лишь для ответа на такие запросы.

- Атаки перегрузкой используют замаскированные запросы к серверам доменных имен (Domain Name System, DNS) или протоколу сетевого времени (Network Time Protocol, NTP), которые отправляют жертве большие объемы данных. Такие сервисы не являются уязвимыми сами по себе — проблема в том, что UDP не проверяет исходные IP. Злоумышленники пользуются этим, чтобы перенаправить трафик на свою цель.

Атаки посредством обработки подключения

Такие атаки связаны с принципами обработки множества подключений и сессий конечными системами. Их цель — исчерпать ресурсы сервера, используя для этого минимально необходимый объем трафика.

- SYN-атака использует так называемый механизм обмена рукопожатиями протокола управления передачей (Transmission Control Protocol, TCP) за счет отправки множества запросов начала подключения, которые при этом никогда и ничем не завершаются, из-за чего сервер оказывает перегружен.

- Атака замедлением отправляет крохотные пакеты данных через сразу множество подключений на минимально возможной скорости. Слоты подключений сервера, как следствие, остаются занятыми максимально долго.

- Атака фрагментированными пакетами отправляет на сервер пересекающиеся или фрагментированные пакеты данных. Попытка собрать их во что-то корректное приводит к зависанию устройства, что особенно типично для старых серверов или устройств, использующих устаревшее ПО.

Атаки на уровне приложения

Такие атаки нацелены на программы и сервисы, с которыми взаимодействуют пользователи — например, на сайты и онлайн-приложения. Они не пытаются перегрузить трафиком сервер, а скорее привести к нарушению работы определенных функций или системы в целом.

- Атака на миллиард сообщений — это такая XML-бомба, которая обманом заставляет приложения развернуть крохотный файл в огромную структуру данных, что и приводит к нарушению работы системы. Как правило, первой строкой такой атаки является простое "lol”, которое затем повторяется миллиард раз, в связи с чем эта атака также известна как «атака на миллиард смешков».

- Атака замедлением (опять) используется и здесь, так как она нацелена на обработку запросов приложением, а не на уровень передачи данных.

- Отказ в обслуживании через регулярное выражение (ReDoS) провоцирует нарушение работы системы за счет использования сложных регулярных выражений при проверке введенных данных.

- Атака через почту отправляет на почту цели тысячи автоматизированных сообщений, для чего нередко используются формы регистрации или подписки на рассылку. Этот тип DoS-атаки позволяет скрыть важные сообщения (например, уведомления о входе или сбросе пароля), порой его также используют как прикрытие для мошенничества.

Подробнее: если эти термины кажутся вам непонятными, прочитайте наш простой и понятный словарь терминов интернет-безопасности, чтобы узнать их значения.

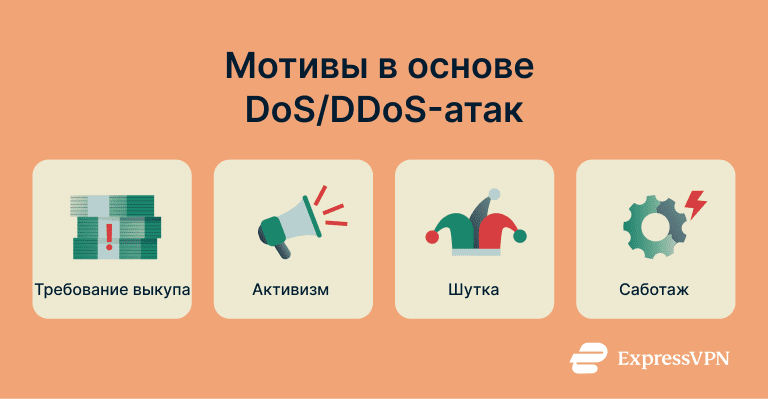

Почему происходят DoS- и DDoS-атаки?

DoS-атаки — это не случайность. Атакующие нередко имеют вполне конкретные цели — от заработка до политического активизма и нарушения работы конкурентов.

- Вымогательство: злоумышленники нарушают работу систем компании и требуют плату за прекращение атаки. Для онлайн-бизнеса это весомый повод пойти на поводу злоумышленников.

- Конкуренция и саботаж: бизнес нередко становится жертвой собственных конкурентов, стремящихся сорвать запуск важного продукта или что-то аналогичное. Даже краткий период простоя может ударить по прибыли и уровню доверия пользователей.

- Хактивизм и политическая деятельность: некоторые группы используют DoS-атаки как форму цифрового протеста против действий властей или компаний. Нарушая работу тех или иных сервисов, они привлекают внимание к своей повестке.

- Месть, розыгрыши, шутки: удобные инструменты позволяют людям совершать DoS-атаки из мести, любопытства и просто желания навести суету — даже в тех случаях, когда атакующие и сами не представляют полный масштаб последствий своих действий.

Реальные примеры DDoS

DDoS-атаки — это вполне реальные ситуации, с которыми сталкивались даже крупнейшие онлайн-сервисы. Вот несколько вошедших в историю примеров разрушительности подобных атак:

Атака HTTP/2 Rapid Reset

В 2023 году AWS, Google и Cloudflare столкнулись с новым типом DDoS-атак, получившим название HTTP/2 Rapid Reset (Быстрый сброс HTTP/2). Он использовал уязвимость протокола HTTP/2, позволявшую быстро отправлять и отменять запросы, за счет чего можно было перегрузить серверы даже без участия крупных ботнетов.

На пике атака отправляла 398 миллионов запросов в секунду. Несмотря на всю свою защиту, эти крупнейшие платформы ничего не смогли противопоставить инновационной атаке.

Google и массивная атака через UDP

Компания Google столкнулась с одной из крупнейших DDoS-атак в истории, на пике доходившей до 2,5 Тбит/с. Это была атака через UDP, для которой использовались тысячи серверов, перенаправляла трафик на серверы Google, многократно его при этом увеличивая. Атака длилась месяцы и стала крупнейшей на соответствующий момент.

Подробнее: если вы хотите узнать про другие крупнейшие атаки, прочитайте наш обзор самых известных DDoS-атак.

Как можно предотвратить DoS- и DDoS-атаки

Стать жертвой DoS- и DDoS-атаки может стать каждый, хоть отдельный геймер, хоть крупная организация. И хотя остановить такую атаку полностью нельзя, есть способы снизить их влияние и улучшить свою защиту.

Советы для частных лиц

Надежный VPN-сервис (например, ExpressVPN) защитит вас от таких угроз, скрыв ваш реальный IP-адрес от посторонних. В результате злоумышленникам станет сложнее направить атаку конкретно на вас, что особенно полезно в случае игровых и хостинг-серверов.

Но и VPN не обеспечит полную защиту. Так, он не остановит атаку, если ваш IP уже известен злоумышленникам, и VPN не заблокирует уже отправленный вам трафик. В случае серьезных и повторяющихся атак вам может потребоваться изменить свой IP через интернет-провайдера или пользоваться сервисами и платформами, в которых есть встроенная защита от DDoS, позволяющая автоматически устранять соответствующие проблемы.

Советы для бизнеса

Бизнес и компании — излюбленная цель злоумышленников, поэтому им нужна комплексная и проактивная защита. Вот несколько полезных советов:

- Устойчивая сетевая архитектура, включающая в себя избыточные серверы и множество резервных путей, позволит компенсировать выход из строя того или иного компонента в случае атаки.

- Приложения для защиты от DDoS, а также аппаратные фильтры трафика не дадут опасным пакетам данных достичь вашей ключевой инфраструктуры.

- Облачные сервисы для защиты от DDoS, предоставленные сторонними сервисами, могут принять на себя удар, нацеленный на вас, и это будет особенно полезно в случае крупных атак.

- Балансировка нагрузки и масштабирование пропускной способности помогут распределить входящий трафик на несколько серверов и привлекать пропорциональный объем ресурсов для защиты от перегрузки и нарушения работы сервисов.

- План действия на случай ЧП, содержащий инструкции на случай атаки, последовательность действий и тому подобные правила позволит не тратить даром ценные секунды, когда случился атака.

- Регулярные проверки систем защиты позволят поддерживать инфраструктуру в рабочем состоянии и устранять уязвимости еще до того, как они превратятся в реальные угрозы.

ЧаВо: популярные вопросы про DoS- и DDoS-атаки

В чем разница между DoS- и DDoS-атаками?

Атака через отказ в обслуживании (DoS) использует один компьютер для перегрузки цели трафиком и замедления ее работы. Распределенная атака через отказ в обслуживании (DDoS) делает то же самое, только сразу со множества устройств, за счет его проходит быстрее, сложнее блокируется и наносит больше время. DDoS-трафик поступает из разных источников, поэтому его гораздо сложнее отследить.

DoS- и DDoS-атаки незаконны?

Да, запуск DoS- и DDoS-атак считается, к примеру, преступлением в США. Акт Computer Fraud and Abuse Act (CFAA) гласит, что намеренное нарушение работы компьютера или сервера за счет подобных атак — это уголовное преступление, за которое полагается до 10 лет тюремного заключения.

Что происходит во время DoS-атаки?

Во время DoS-атаки один компьютер пытается перегрузить запросами сайт или сервер. Большой объем запросов нарушает работу системы и не дает пользователям работать с ней — как частично, так и полностью. В ряде случаев атака может привести к полному нарушению работы сервера.

В чем разница между защитой от DoS и защитой от DDoS?

Защита от DoS-атак блокирует трафик, поступающий из единого источника, причем нередко с помощью простых фильтров. Защита от DDoS-атак гораздо сложнее, так как атака совершается сразу из нескольких источников. Чтобы выявить и заблокировать трафик злоумышленников, не мешая при этом нормальным пользователям, требуются существенные ресурсы.

Можно ли случайно начать против кого-то DDoS-атаку?

Нет, так как DDoS-атаки не начинаются сами по себе, они требуют специальные инструменты, сети и сервисы для координации трафика. Случайности в этом деле не бывает.

Как понять, что против меня начали DDoS-атаку?

Вы заметите, что ваш сайт стал жертвой DDoS-атаки, по тому, что он начнет очень медленно загружаться, показывать ошибки 503 или сообщать о множестве повторяющихся подключений с одного и того IP-адреса. Необычные паттерны трафика также могут быть тревожным признаком, особенно если другие сайты работают нормально, а ваш — нет.

Достаточно ли иметь VPN для защиты от DDoS-атак?

VPN поможет скрыть ваш IP и заблокировать базовые DDoS-атаки, но он не защитит вас от злоумышленника, который уже знает ваш реальный IP.

Поможет ли CDN защититься от DDo-атак?

Да, сеть доставки контента (CDN) может взять на себя удар входящего трафика DDoS-атаки, благодаря чему злоумышленникам станет сложнее нарушить работу своей цели.

Облачные CDN-сервисы, в том числе Amazon, Google, Akamai и Cloudflare, будут даже лучше: они полностью примут на себя всю атаку, нацеленную на вас. Эти сервисы размещают у себя ваш контент, их глобальная инфраструктура и системы защиты готовы справиться даже с серьезными атаками, и ваш сайт при этом будет по-прежнему доступен для пользователей.

У многих CDN есть встроенные инструменты для защиты от DDoS, которые распознают необычные паттерны трафика и отфильтровывают опасный трафик.

Можно ли отследить источник DDoS-атаки?

Отследить источник DDoS-атаки невероятно сложно. Злоумышленники активно используют ботнеты, состоящие из скомпрометированных устройств по всему миру, за которыми и скрываются. Вы можете идентифицировать вовлеченные IP-адреса, но это, скорее всего, будут адреса компьютеров ботнета, а не самого злоумышленника.

Каковы крупнейшие DoS- и DDoS-атаки?

Одной из крупнейших известных DDoS-атак стала атака, совершенная в 2023 году. Она получила название HTTP/2 Rapid Reset, ее целью стали AWS, Google и Cloudflare. На пике мощность атаки составляла 398 миллионов запросов в секунду.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN