DoS攻撃とDDoS攻撃の違いとは?主な相違点と身を守る方法

サイバー攻撃の話題で「DoS」や「DDoS」という言葉を聞いたことはありませんか?名前はよく似ています(実際に共通点もあります)が、その違いは、単なる一時的な不具合で済むか、深刻なサービス停止に発展するかを左右する重要なポイントです。

この記事では、DoS攻撃とDDoS攻撃の違いを分かりやすく解説し、それぞれの仕組みや特徴、そして身を守るための実践的な対策を紹介します。難解な専門用語や不安をあおる表現は使わず、脅威を正しく理解し、防御するためのシンプルで現実的な情報をお届けします。

DoS攻撃とは?

DoS(サービス拒否)攻撃とは、処理能力を超える大量の通信やリクエストを送り付けることで、システムやサーバー、ネットワークを利用できない状態にするサイバー攻撃です。その結果、正当な利用者は動作の遅延や応答不能、最悪の場合は完全なサービス停止に直面します。

一般的に、DoS攻撃は攻撃者が制御する1台のデバイスから行われます。簡単なスクリプトやツールを使って同じリクエストを大量に送り続けるため、発信元が単一である分、検知や遮断は比較的容易です。ただし、処理能力が低いシステムや防御体制が不十分な環境では、深刻な影響を受けることもあります。

DDoS攻撃とは?

DDoS(分散型サービス拒否)攻撃は、DoS攻撃をさらに強力にした形態です。1台の端末ではなく、多数の端末が連携して同時に攻撃を行います。これらの端末は、多くの場合マルウェアに感染しており、「ボットネット」と呼ばれる集団として制御されます。

DDoS攻撃では、複数の端末から一斉にトラフィックが送信され、さまざまな方向から標的が攻撃されます。そのため、遮断や防御が非常に難しく、大規模なウェブサイトやネットワークであっても停止に追い込まれる可能性があります。攻撃の規模と連携性が高いため、DDoS攻撃はDoS攻撃よりも深刻な被害をもたらしやすいのが特徴です。

DoS攻撃とDDoS攻撃の違いとは?

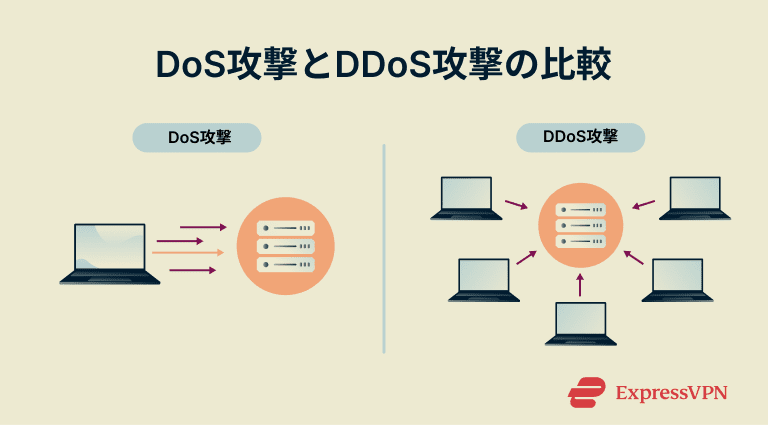

DoS攻撃とDDoS攻撃は、いずれも大量のトラフィックを送り付けて標的を応答不能にする点で共通しているため、混同されやすい攻撃手法です。しかし、実際には攻撃の仕組みや被害の規模に大きな違いがあります。

攻撃の発信源

最大の違いは、トラフィックの送り元にあります。

- DoS攻撃では、すべての通信が1台のマシンから発生します。攻撃者が自身のデバイスを使い、直接標的に大量の通信を送り付けます。

- DDoS攻撃では、多数のシステムが同時に関与します。これらの端末は多くの場合マルウェアに感染しており、ボットネットとして制御され、複数の場所から一斉にトラフィックを送信します。

規模と影響

DoS攻撃は、1台のデバイスの処理能力に制約されます。ウェブサイトやサービスに大きな負荷を与えることはありますが、発生させられるトラフィック量には上限があります。

一方、DDoS攻撃にはその制約がありません。数百、数千ものボットが連携することで、短時間に膨大なトラフィックが発生し、大規模で強固な防御を備えたネットワークであっても停止に追い込まれる可能性があります。

検知と対策の難易度

DoS攻撃は発信元が1か所に限られるため、比較的検知しやすく、遮断も容易です。トラフィックのフィルタリングや問題のあるIPアドレスのブロックだけで対処できる場合もあります。

これに対してDDoS攻撃は、防御が非常に困難です。多数の発信源から同時に通信が行われるため、正規ユーザーと攻撃トラフィックの判別が難しくなります。単一のIPアドレスをブロックする方法は通用せず、多数のアドレスを遮断すると正規ユーザーまで影響を受ける恐れがあります。そのため、高度なフィルタリング、レート制限、ネットワーク全体を対象としたボット活動の検知といった対策が必要になります。

コストと被害の大きさ

DoS攻撃は比較的実行しやすく、コストも低いのが特徴です。必要なのは1台の端末と適切なツールだけで、準備も簡単なため、一般的には対処・封じ込めもしやすいとされています。

一方、DDoS攻撃はより高度で、被害もはるかに深刻です。攻撃が長時間に及ぶことが多く、対策にかかるコストも高額になりがちで、システム全体が停止して大きなダウンタイムや金銭的損失を招くことがあります。中には、長期的なサービス停止をちらつかせて企業に金銭を要求する目的でDDoS攻撃を行うケースもあります。

Radwareのレポートでは、アプリケーション層のDDoS攻撃が成功した場合、ダウンタイムによる損失は1分あたり約90万円以上、1時間あたりでは数千万円規模に達すると推定されています。

DoS攻撃とDDoS攻撃の比較一覧

| DoS攻撃 | DDoS攻撃 | |

| 攻撃元 | 単一の端末 | 複数の端末(ボットネット) |

| トラフィックの発生地点 | 1か所 | 多数の地点 |

| 実行方法 | 攻撃者自身の端末からスクリプトやツールを直接使用 | マルウェアに感染した端末を連携させた協調攻撃 |

| トラフィック量 | 1台分の処理能力に依存するため比較的少ない | 多数の端末により増幅され、非常に多い |

| 検知のしやすさ | 検知・追跡が比較的容易 | 発信源が多いため追跡が難しい |

| 遮断方法 | 発信元のフィルタリングで止められることが多い | 高度なフィルタリング、レート制限、ボット検知が必要 |

| 準備・構成の難易度 | 構成がシンプル | 指令・制御サーバーを含む複雑なインフラが必要 |

| 影響範囲 | 特定のアプリやサービスが停止する程度 | ネットワークやプラットフォーム全体に深刻な影響を及ぼす可能性がある |

| 実行コスト | 低い | 比較的高いが、ボットネットキットなどにより実行のハードルは下がっている |

| 被害の深刻さ | 局所的・限定的にとどまることが多い | 広範囲に及び、復旧が難しくなる場合がある |

一般的なDoS攻撃とDDoS攻撃の種類

DoS攻撃やDDoS攻撃を明確に分類したくなりますが、実際の攻撃はもっと複雑です。多くの手法は複数のレイヤーにまたがっており、必ずしも一つのカテゴリに当てはまるとは限りません。

それでも、どこを圧迫しようとしているのか――帯域幅そのものなのか、接続処理なのか、あるいはアプリケーションなのか――という観点で整理すると理解しやすくなります。

大量トラフィック型攻撃(ボリューメトリック)

これらの攻撃は、膨大なデータ量で標的を埋め尽くし、帯域幅を使い果たすことで、正規の通信を通れなくすることを目的とします。

- UDPフラッド:実際には存在しないサービスに対しても応答処理を発生させるリクエストを大量に送り、サーバーの時間を浪費させます。

- Pingフラッド:ICMPのエコー要求(「ping」)を大量に送り付け、他の通信に応答できなくなるまでシステムを圧迫します。

- 増幅攻撃:送信元を偽装したリクエストを使い、DNSやNTPなどのサービスから大量の応答データを被害者に送り付けさせます。これらのサービス自体が弱いわけではなく、UDPが送信元IPを検証しない仕組みを攻撃者が悪用して、トラフィックを標的に「反射」させます。

接続処理を狙った攻撃

これらは、システムが複数の接続やセッションをどのように管理するかを狙う攻撃です。大量の帯域幅を使わずに、サーバー資源を枯渇させることが目的となる場合が多くあります。

- SYNフラッド:TCPハンドシェイクを悪用し、「接続開始」要求だけを大量に送って完了させず、サーバーのリソースを占有します。

- Slowloris:多数の接続に対して極めて少量のデータをゆっくり送り続け、接続を開いたままにすることでサーバーの枠を消費します。

- Teardrop:重複や不正なデータ断片を送信し、それを再構築しようとするシステムをクラッシュさせます。特に古いシステムやパッチ未適用の環境で影響が大きくなります。

アプリケーション層攻撃

これらは、ウェブサイトやオンラインアプリなど、ユーザーが直接利用するサービスや機能を狙った攻撃です。帯域幅を埋め尽くすのではなく、処理能力を過負荷にしたり、特定の機能を停止させたりすることを目的とします。

- Billion laughs攻撃:XMLボムの一種で、非常に小さなファイルを巨大なデータ構造に展開させ、システムをクラッシュさせます。最初のエンティティとして使われる「lol」という文字列が何十億回も展開されることから、この名前が付いています。

- Slowloris(再掲):トランスポート層だけでなく、アプリケーション側のリクエスト管理を狙うため、ここにも分類されます。

- ReDoS(正規表現によるサービス拒否):入力検証で使われる過度に複雑な正規表現を悪用し、クラッシュや処理停止を引き起こします。

- メールボム:登録フォームやニュースレター機能などを利用して、数千通もの自動メールで受信箱を埋め尽くします。ログイン通知やパスワード再設定メールなどの重要な連絡を見えなくする可能性があり、詐欺行為の隠れ蓑として使われることもあります。

さらに詳しく知りたい方へ:用語が少し難しく感じられる場合は、分かりやすく解説したインターネットセキュリティ用語集を参照すると、基本から理解できます。

なぜDoS攻撃やDDoS攻撃は発生するのか?

DoS攻撃やDDoS攻撃は、単なる無秩序な破壊行為ではありません。多くの場合、攻撃者には明確な狙いがあり、金銭的利益を得ることから、政治的メッセージの発信、競合相手への妨害まで、その動機はさまざまです。

- 身代金要求・金銭的脅迫:企業のシステムを麻痺させ、「止めてほしければ金を払え」と要求する手口です。オンライン稼働が生命線となっている企業ほど、早急な支払いを迫られやすくなります。

- 競争相手への妨害:大型ローンチやセールのタイミングを狙い、競合企業に損害を与える目的で攻撃が行われることもあります。短時間の停止であっても、売上や顧客の信頼に大きな打撃を与えます。

- ハクティビズムなどの政治的動機:一部の集団は、政府や反対する企業を標的に、デジタル上の抗議活動としてDoS攻撃を行います。サービスを停止させることで、主張への注目を集める狙いがあります。

- 復讐・いたずら・嫌がらせ:手軽に使える攻撃ツールの普及により、個人的な恨みや興味本位、単なる悪ふざけでDoS攻撃を仕掛けるケースもあります。被害の深刻さを十分に理解しないまま行われることも少なくありません。

実際に発生したDDoS攻撃の事例

DDoS攻撃は単なる理論上の脅威ではありません。実際に、オンライン業界を代表する大手企業に対して深刻なサービス障害と莫大な損失をもたらしてきました。以下は、DDoS攻撃が現実世界でどれほど破壊的になり得るかを示す代表的な事例です。

テック大手を襲ったHTTP/2 Rapid Reset攻撃

2023年、AWS、Google、Cloudflareといった企業が、「HTTP/2 Rapid Reset」と呼ばれる新しいDDoS攻撃手法の被害を受けました。この攻撃はHTTP/2プロトコルの弱点を悪用し、高速なリクエストとキャンセルを大量に繰り返すことで、巨大なボットネットを使わずにサーバーを圧倒しました。

ピーク時には、毎秒約3億9,800万リクエストに達し、強固な防御を備えていたこれらの大手プラットフォームでさえ、この新手法の有効性に不意を突かれました。

Googleに対する過去最大級のUDP増幅攻撃

Googleは、これまでに記録された中でも最大規模のDDoS攻撃を受け、<>peaking at 2.5 Tbps(ピーク時2.5Tbps)<>に達しました。このUDP増幅攻撃では、設定不備のある数千台のサーバーが利用され、トラフィックが反射・増幅されてGoogleのシステムに送り付けられました。攻撃は数か月にわたって継続し、Googleにとっても前例のない規模でした。

さらに詳しく知りたい方へ:過去に発生した最大級の攻撃について深掘りしたい場合は、有名なDDoS攻撃のまとめをチェックしてみてください。

DoS攻撃・DDoS攻撃への対策方法

DoS攻撃やDDoS攻撃は、個人のゲーマーから大企業まで、あらゆる対象を狙います。完全に防ぐことは難しい場合もありますが、リスクを下げ、防御力を高めるために取れる現実的な対策は数多くあります。

個人の場合

ExpressVPNのような信頼性の高いVPNを利用すると、実際のIPアドレスが隠され、攻撃者に特定・標的化されにくくなります。これは、オンラインゲームやサーバー運用を行う人にとって特に有効です。

ただし、VPNだけで万全というわけではありません。すでにIPアドレスが知られている場合や、進行中の攻撃トラフィックを遮断することはできません。深刻な攻撃や繰り返しの被害に遭う場合は、ISPを通じてIPアドレスを変更したり、DDoS対策機能を備えたサービスやゲームプラットフォームを利用し、攻撃を自動的に吸収・緩和することが必要になります。

組織の場合

企業や公的機関は標的になりやすいため、多層的で先回りした対策が不可欠です。代表的な対策には次のようなものがあります。

- 堅牢なネットワーク構成:冗長化や複数のフェイルオーバー経路を備えることで、一部が攻撃を受けても全体への影響を抑えられます。

- アンチDDoSソリューション:専用のハードウェアやソフトウェアを使い、悪意のある通信を中核システムに届く前に遮断します。

- クラウド型DDoS防御サービス:外部事業者が攻撃を吸収・無力化するため、大規模攻撃時に特に効果的です。

- ロードバランシングと帯域拡張:トラフィックを複数のサーバーに分散し、必要に応じてリソースを拡張することで、過負荷やサービス停止を防ぎます。

- インシデント対応計画の整備:攻撃時の対応手順や連絡体制を明確にしておくことで、緊急時の対応を迅速に行えます。

- 定期的なセキュリティチェック:インフラを継続的に見直すことで、脆弱なポイントを早期に発見・修正できます。

FAQ:DoS攻撃とDDoS攻撃に関するよくある質問

DoS攻撃とDDoS攻撃の違いは何ですか?

DoS攻撃は1台のコンピューターから大量のトラフィックを送り付けます。一方、DDoS攻撃は多数の端末を同時に使って同じことを行うため、より高速で止めにくく、被害も大きくなります。DDoSは発信源が複数あるため、追跡も非常に困難です。

DoS攻撃やDDoS攻撃は違法ですか?

はい。米国では、DoS攻撃や分散型サービス拒否攻撃を実行することは違法です。CFAA(コンピューター不正・濫用防止法)により、これらの攻撃でコンピューターやサーバーに意図的な損害を与えた場合、最長10年の懲役を含む刑事責任を問われる可能性があります。

DoS攻撃では何が起こりますか?

DoS攻撃中は、1台のコンピューターが過剰なリクエストを送り続けます。その結果、システムが過負荷になり、正規ユーザーが接続できなくなります。場合によっては、攻撃が終わるまでサーバーが停止することもあります。

DoS対策とDDoS対策の違いは何ですか?

DoS対策は、単一の発信源からの通信を基本的なフィルタリングで遮断する方法が一般的です。一方、DDoS対策は多数の発信源から同時に攻撃が行われるため、不正トラフィックを見分けて遮断する高度なツールが必要になります。

誤ってDDoS攻撃をしてしまうことはありますか?

いいえ。DDoS攻撃は意図的に行われます。専用ツールや感染端末、トラフィックを制御する仕組みが必要で、偶然に発生することはありません。

DDoS攻撃を受けているかどうかは、どう判断できますか?

サイトの読み込みが急激に遅くなったり、503エラーが表示されたり、同一IPからの大量接続がログに残っている場合、DDoS攻撃の可能性があります。異常なトラフィックの動きは強い警告サインであり、他のサイトは正常なのに自分のサイトだけ不調な場合は特に注意が必要です。

VPNだけでDDoS攻撃を防げますか?

VPNはIPアドレスを隠すのに役立ちます。そのため、基本的なDDoS攻撃であれば防げる場合もありますが、攻撃者がすでに実際のIPアドレスを把握している場合には十分な対策とは言えません。

CDNはDDoS攻撃対策に有効ですか?

はい。CDN(コンテンツ配信ネットワーク)は、受信トラフィックを複数のサーバーに分散・吸収することで、DDoS攻撃が単一のポイントを圧倒するのを防ぎます。

Amazon、Google、Akamai、CloudflareといったクラウドCDNを利用すれば、攻撃の大部分を代わりに受け止めてもらえます。コンテンツの配信を担っているため、グローバルなインフラと防御体制によって攻撃トラフィックを処理し、強い負荷がかかっている状況でもサイトの稼働を維持しやすくなります。

また、多くのCDNには、異常な挙動を検知して悪意のあるトラフィックを自動的に除外するDDoS緩和機能が組み込まれています。

DDoS攻撃の発信元を追跡できますか?

DDoS攻撃の真の発信元を特定するのは非常に困難です。攻撃者はしばしばボットネットを使用します。世界中の侵害された端末が使われるため、実際の攻撃者の所在は隠されます。関与したIPアドレスが分かっても、それらは感染端末であることがほとんどで、攻撃者本人を示すものではありません。

史上最大のDoS攻撃またはDDoS攻撃は何ですか?

リクエストレートの観点では、これまでに確認された最大級のDDoS攻撃の一つが、2023年のHTTP/2 Rapid Reset攻撃です。AWS、Google、Cloudflareなどを標的とし、ピーク時には毎秒約3億9,800万リクエストに達しました。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手